记一次pbootcms被挂马temp.php

记一次pbootcms被挂马temp.php

1.1事件说明

由于给客户做的网站时间比较久,用了pbootcms的版本有点老3.0.2.被一些黑客盯上了,利用标签的形式进行入侵

1.2查找步骤

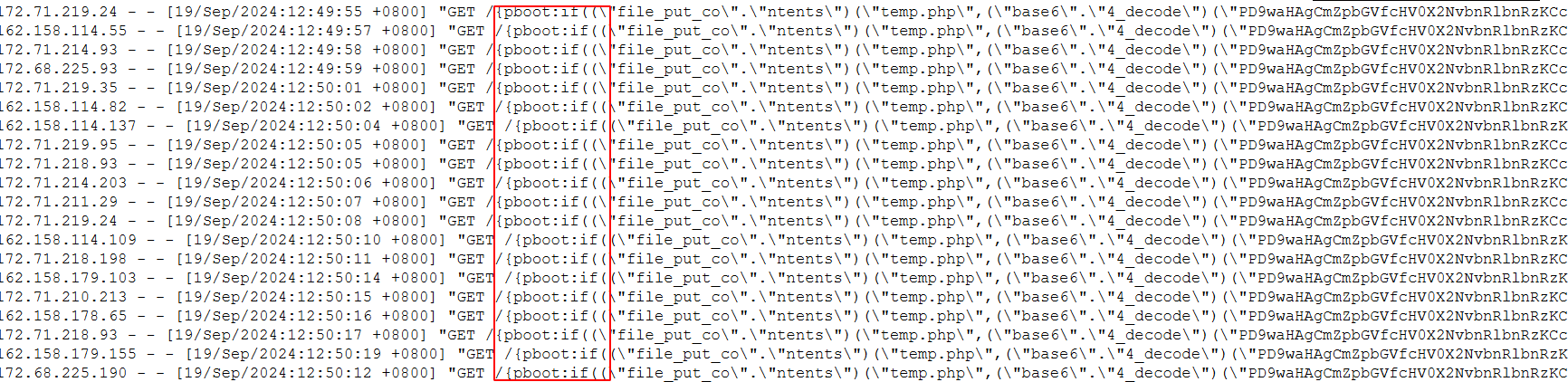

1.2.1log日志

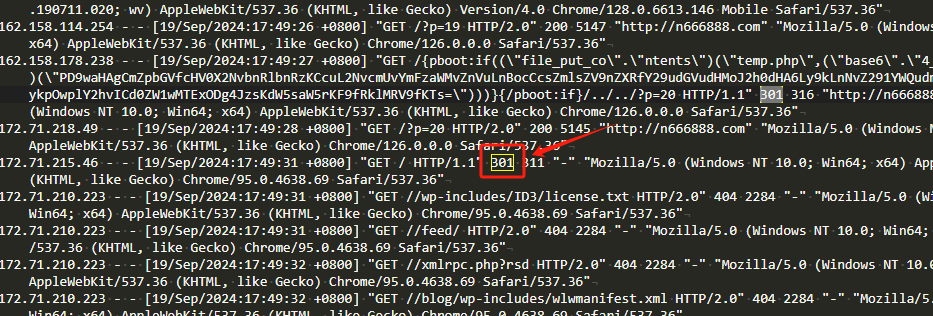

首先查找wwwlogs文件夹中的对应网站的请求日志,这是重点,之前,总以为删除文件temp.php,查找一下文件中有没有木马病毒就完事了,但是,如果不堵住网站的漏洞永远都会生成那个讨厌的temp.php

1.2.2修改代码

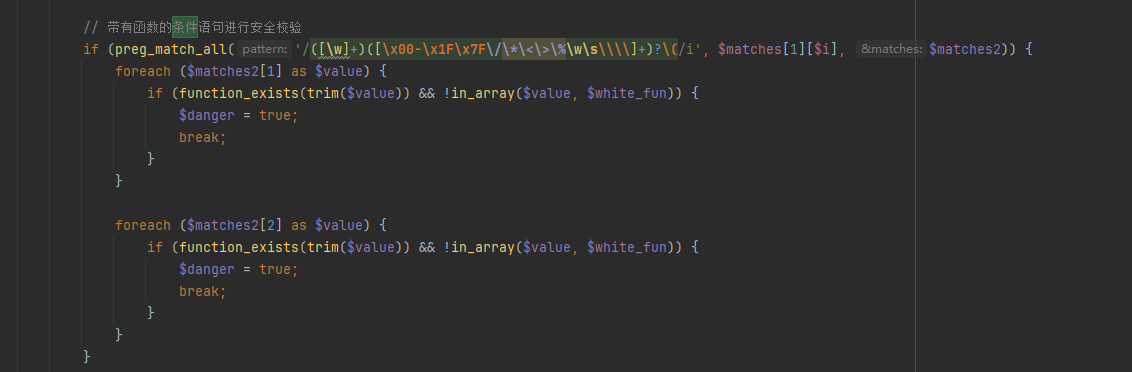

这个步骤看个人能力了,如果你找到对应的入侵请求链接,然后有办法解决的话,就自己改代码

我是通过搜索,找到了这个文章

https://guokeya.github.io/post/VL0ntICBC/

告诉我PbootCMS最新版前台RCE(3.0.4),然后我根据文章的攻防进行补救性的修复两个文件

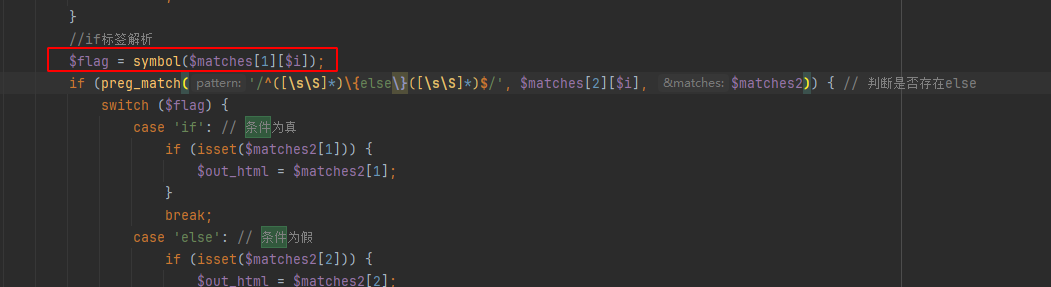

/apps/home/controller/ParserController.php

同时不用eval()函数

plaintext

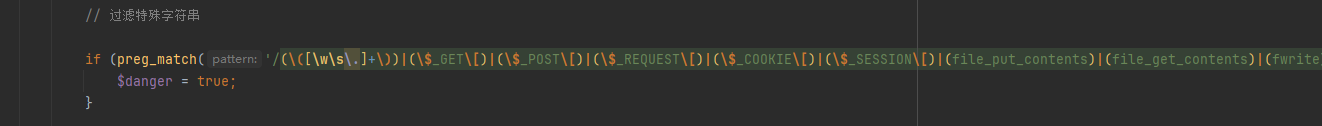

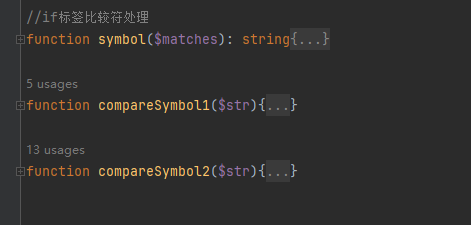

1 | 因为symbol()这个函数还需要修改另一个文件 /core/function/helper.php |

然后就把这个{pboot:if}解析漏洞补救上了

最后,附上图已经被拦截了

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Jack Chen的博客!

.jpg)